ShadowReport

ShadowReport — это небольшое приложение, способное сообщать о статусе теневых копий в ОС Windows. Полное название: RansomSaver ShadowReport.

Разработчики, компания Synergy USA LLC сообщают о совместимости с антивирусным ПО.

Сведения о цифровой подписи и сертификате

Установка ShadowReport

Окно начального и конечного этапов установки

При установке нет никаких сложностей. Всего лишь требуется разрешение для UAC на установку.

Что делает ShadowReport?

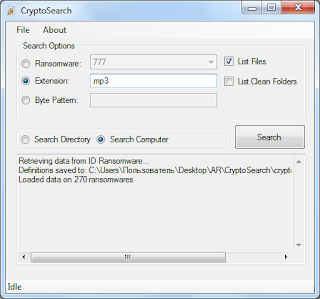

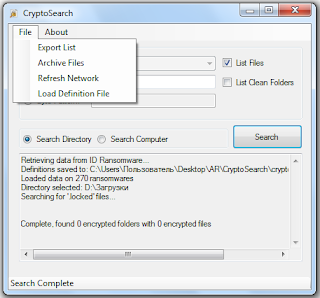

ShadowReport собирает информацию о статусе теневых копий Windows и отправляет подробный отчёт по электронной почте на ваш почтовый ящик. Планировщик заданий будет запускать ShadowReport один раз в неделю и информировать вас о наличии здоровых теневых копий на выбранном компьютере. Для начала надо настроить отправку сообщений.

Основное окно настроек почты

Пример задания RansomSaver ShadowReport

Если задача не была создана установкой, используйте следующую команду из командной строки повышенного уровня:

SCHTASKS /Create /RU SYSTEM /SC WEEKLY /TN RansomSaverShadowReport /TR "\"C:\Program Files (x86)\SYNERGY USA llc\RansomSaver ShadowReport\RansomSaverShadowReport.exe\" auto" /ST 10:00:00

Вы можете отредактировать задачу для выполнения в соответствии с вашими потребностями.

Пример почтовых отправлений

Кому необходим ShadowReport?

ИТ-инженерам, оказывающим техническую поддержку, консультантам по безопасности, желающим узнать варианты восстановления в случае инцидента, ИТ-консалтинговым компаниям, оказывающим поддержку нескольким сайтам / клиентам, желающим узнать, отлично ли работает процесс создания теневых копий на серверах. Также любой пользователь, желающий иметь дополнительный элемент защиты от Ransomware, может установить и использовать ShadowReport.

Зачем создавать теневые копии?

Shadow Copy оказался мощным инструментом на линии обороны от Ransomware. Это первая линия защиты перед восстановлением из резервной копии. Обычно создание и обновление теневых копий файлов выполняется как рутинный фоновый процесс, за которым пользователю трудновато следить. ShadowReport помогает без напряжения отслеживать теневые копии любого удалённого или локального компьютера. ShadowReport отправит вам еженедельный отчёт, в котором сообщит, что вы можете полагаться на восстановление файлов в случае атаки Ransomware.

Что не делает ShadowReport?

Он не обнаруживает и не удаляет Ransomware. Это самый простой способ узнать, что на компьютере есть теневые копии, работающие должным образом.

Это бесплатно?

ShadowReport совершенно бесплатен. Разработчики не собираются взимать плату, т.к. знают, как трудно угодить всем в Интернете.

Также и автор этого блога предоставляет вам этот обзор совершенно бесплатно, лишь при условии соблюдения авторских прав.

👉 ВАЖНО! ShadowReport будет работать, только если в системе включено "Теневое копирование тома" (служба Windows VSS). Эта служба Windows обычно включена по умолчанию, но если вы её отключали сами, то включите и перезагрузите ПК до установки ShadowReport.

Для справки:

Теневое копирование тома управляет созданием теневых копий (контрольных точек состояния) дисковых томов, которые используются для архивации и восстановления или для иных целей. Если эта служба остановлена, теневые копии томов для восстановления не будут доступны и архивация и восстановление могут не работать. Если эта служба отключена, любые службы, которые явно зависят от нее, не могут быть запущены.

Откройте последовательно:

Панель управления -> Администрирование -> Службы -> Теневое копирование тома и проверьте. Если отключено, то перевидите типа запуска на "Автоматически" и нажмите кнопку "Запустить".

Далее "Применить" и "ОК".

Для справки:

Теневое копирование тома управляет созданием теневых копий (контрольных точек состояния) дисковых томов, которые используются для архивации и восстановления или для иных целей. Если эта служба остановлена, теневые копии томов для восстановления не будут доступны и архивация и восстановление могут не работать. Если эта служба отключена, любые службы, которые явно зависят от нее, не могут быть запущены.

Откройте последовательно:

Панель управления -> Администрирование -> Службы -> Теневое копирование тома и проверьте. Если отключено, то перевидите типа запуска на "Автоматически" и нажмите кнопку "Запустить".

Далее "Применить" и "ОК".

Включение службы VSS

Что важно знать до начала использования?

Современные Ransomware пытаются удалить теневые копии, если получают права доступа. Поэтому мы предлагаем не давать пользователям права администраторского доступа. Даже, если вы единственный пользователь ноутбука, разумнее создать отдельного пользователя без прав администратора для ежедневных задач.

Таким образом, даже если вы заразитесь Ransomware, вы всё равно сможете войти в систему как администратор и восстановить зашифрованные файлы с помощью теневых копий.

Современные Ransomware пытаются удалить теневые копии, если получают права доступа. Поэтому мы предлагаем не давать пользователям права администраторского доступа. Даже, если вы единственный пользователь ноутбука, разумнее создать отдельного пользователя без прав администратора для ежедневных задач.

Таким образом, даже если вы заразитесь Ransomware, вы всё равно сможете войти в систему как администратор и восстановить зашифрованные файлы с помощью теневых копий.

Как настроить / включить теневые копии ваших файлов

Как восстановить файлы и папки с помощью теневых копий

Официальное руководство (на английском):

https://www.synergy-usa-llc.com/RansomSaverShadowReport.html

Официальная ссылка на загрузку:

https://www.synergy-usa-llc.com/RansomSaverShadowReportSetup.zip

Официальная страница поддержки:

https://www.synergy-usa-llc.com/support.html

© Amigo-A (Andrew Ivanov): All blog articles.